–Т —А—Г–±—А–Є–Ї—Г "–Ъ–Њ–Љ–њ–ї–µ–Ї—Б–љ—Л–µ —А–µ—И–µ–љ–Є—П. –Ш–љ—В–µ–≥—А–Є—А–Њ–≤–∞–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л" | –Ъ —Б–њ–Є—Б–Ї—Г —А—Г–±—А–Є–Ї | –Ъ —Б–њ–Є—Б–Ї—Г –∞–≤—В–Њ—А–Њ–≤ | –Ъ —Б–њ–Є—Б–Ї—Г –њ—Г–±–ї–Є–Ї–∞—Ж–Є–є

–Я—А–µ–і–њ—А–Є—П—В–Є—П –∞–Ї—В–Є–≤–љ–Њ –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –Ш–Ґ-—А–µ—Б—Г—А—Б—Л –≤ —Б–≤–Њ–µ–є –њ–Њ–≤—Б–µ–і–љ–µ–≤–љ–Њ–є –і–µ—П—В–µ–ї—М–љ–Њ—Б—В–Є, –њ–Њ—Н—В–Њ–Љ—Г –љ–∞ –њ—А–Њ–і—Г–Ї—В–Є–≤–љ–Њ—Б—В—М —А–∞–±–Њ—В—Л –љ–µ–≥–∞—В–Є–≤–љ–Њ –≤–ї–Є—П–µ—В –ї—О–±–Њ–є –Є–Ј —Б–ї–µ–і—Г—О—Й–Є—Е —Д–∞–Ї—В–Њ—А–Њ–≤:

–Т—Л—Б–Њ–Ї–∞—П –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—М–љ–Њ—Б—В—М –Є —Е–Њ—А–Њ—И–Є–µ –њ–Њ–Ї–∞–Ј–∞—В–µ–ї–Є –і–Њ—Б—В—Г–њ–љ–Њ—Б—В–Є —Б–µ—В–µ–≤–Њ–є –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л –Є —А–µ—Б—Г—А—Б–Њ–≤ –њ–µ—А–µ—Б—В–∞—О—В –±—Л—В—М —А–Њ—Б–Ї–Њ—И—М—О. –Э–∞ –Љ–љ–Њ–≥–Є—Е –њ—А–µ–і–њ—А–Є—П—В–Є—П—Е –љ–∞–ї–Є—З–Є–µ –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е –љ–µ–Ј–∞–≤–Є—Б–Є–Љ—Л—Е –і—А—Г–≥ –Њ—В –і—А—Г–≥–∞ —Б–µ—В–µ–є –њ—А–Є–≤–Њ–і–Є—В –Ї —Г–≤–µ–ї–Є—З–µ–љ–Є—О —Б–ї–Њ–ґ–љ–Њ—Б—В–Є –Є —Б—В–Њ–Є–Љ–Њ—Б—В–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П –Є–Љ–Є.

–Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е —Б–µ—В–µ–є –≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є —А–∞—Б—И–Є—А—П–µ—В –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –і–ї—П –≤—В–Њ—А–ґ–µ–љ–Є—П –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤, —З—В–Њ —Б—В–∞–≤–Є—В –њ–Њ–і —Г–≥—А–Њ–Ј—Г –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л–µ –і–∞–љ–љ—Л–µ. –Я–Њ–Љ–Є–Љ–Њ —В–Њ–≥–Њ —З—В–Њ —Г–њ—А–∞–≤–ї–µ–љ–Є–µ —А–∞–Ј–љ–Њ—А–Њ–і–љ—Л–Љ–Є, —А–∞–Ј—А–Њ–Ј–љ–µ–љ–љ—Л–Љ–Є —Б–Є—Б—В–µ–Љ–∞–Љ–Є –Њ—В–љ–Є–Љ–∞–µ—В –Љ–љ–Њ–≥–Њ –≤—А–µ–Љ–µ–љ–Є –Є —Б—А–µ–і—Б—В–≤, —В–∞–Ї–ґ–µ —Г—Б–ї–Њ–ґ–љ—П—О—В—Б—П –Є —Г–і–Њ—А–Њ–ґ–∞—О—В—Б—П –Љ–µ—А–Њ–њ—А–Є—П—В–Є—П –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О —В—А–µ–±–Њ–≤–∞–љ–Є–є —А–µ–≥—Г–ї–Є—А—Г—О—Й–Є—Е –Є–љ—Б—В–∞–љ—Ж–Є–є –≤ –Њ—В–љ–Њ—И–µ–љ–Є–Є –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В–Є –і–∞–љ–љ—Л—Е, –і–Њ—Б—В—Г–њ–∞ –Ї –љ–Є–Љ, –∞—А—Е–Є–≤–Є—А–Њ–≤–∞–љ–Є—П –Є —Б–Њ—Е—А–∞–љ–µ–љ–Є—П —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є. –Т–Њ—В –њ–Њ—З–µ–Љ—Г –њ—А–µ–і–њ—А–Є—П—В–Є—П–Љ –≤–љ–µ –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–Є –Њ—В –Њ—В—А–∞—Б–ї–Є —Н–Ї–Њ–љ–Њ–Љ–Є–Ї–Є –≤–∞–ґ–љ–Њ –Є–Ј—Г—З–Є—В—М –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –Ї–Њ–љ—Б–Њ–ї–Є–і–∞—Ж–Є–Є —Б–µ—В–µ–є.

–Ю–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Ј–∞—Й–Є—В—Л —Б–µ—В–Є –љ–µ –Њ–≥—А–∞–љ–Є—З–Є–≤–∞–µ—В—Б—П –ї–Є—И—М –љ–∞—Б—В—А–Њ–є–Ї–Њ–є –Љ–µ–ґ—Б–µ—В–µ–≤–Њ–≥–Њ —Н–Ї—А–∞–љ–∞. –Т —Б—В—А–∞—В–µ–≥–Є—З–µ—Б–Ї–Є –≤–∞–ґ–љ—Л—Е —Б–µ—В—П—Е —Б–ї–µ–і—Г–µ—В –љ–∞–і–ї–µ–ґ–∞—Й–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ –Њ–±–µ—Б–њ–µ—З–Є—В—М –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –≤—Б–µ–≥–Њ –њ–µ—А–Є–Љ–µ—В—А–∞ —Б–µ—В–Є.

–Ю–±—Й–µ–Є–Ј–≤–µ—Б—В–љ–Њ, —З—В–Њ –±–Њ–ї—М—И–Є–љ—Б—В–≤–Њ —Г–≥—А–Њ–Ј –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –≤ —А–µ–Ј—Г–ї—М—В–∞—В–µ –≤–љ—Г—В—А–µ–љ–љ–Є—Е –љ–∞—А—Г—И–µ–љ–Є–є, –њ–Њ—Н—В–Њ–Љ—Г –≤—Б–µ –Њ—З–µ–≤–Є–і–љ–µ–µ —Б—В–∞–љ–Њ–≤–Є—В—Б—П –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М –Њ—Б—Г—Й–µ—Б—В–≤–ї–µ–љ–Є—П –Ї–Њ–љ—В—А–Њ–ї—П –і–Њ—Б—В—Г–њ–∞ –љ–∞ –Ї–∞–ґ–і–Њ–Љ LAN-–њ–Њ—А—В—Г.

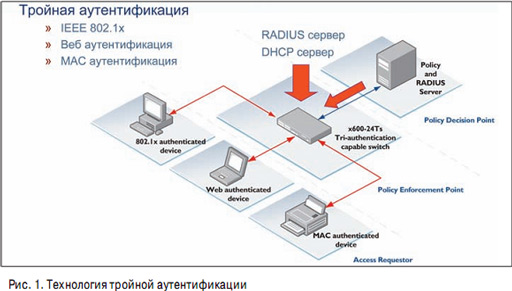

–Ґ–µ—Е–љ–Њ–ї–Њ–≥–Є—П —В—А–Њ–є–љ–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –њ—А–µ–і—Г—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ—Ж–µ–і—Г—А—Г –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –ї—О–±–Њ–≥–Њ —Г—Б—В—А–Њ–є—Б—В–≤–∞, –њ—Л—В–∞—О—Й–µ–≥–Њ—Б—П –њ–Њ–ї—Г—З–Є—В—М –і–Њ—Б—В—Г–њ –Ї —Б–µ—В–Є, —Б –њ–Њ–Љ–Њ—Й—М—О –њ—А–Њ—В–Њ–Ї–Њ–ї–∞ IEEE 802.1x, –њ–Њ—Б—А–µ–і—Б—В–≤–Њ–Љ Web-–∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є–ї–Є —З–µ—А–µ–Ј –њ—А–Њ–≤–µ—А–Ї—Г MAC-–∞–і—А–µ—Б–∞ –і–ї—П —В–∞–Ї–Є—Е —Г—Б—В—А–Њ–є—Б—В–≤, –Ї–∞–Ї, –љ–∞–њ—А–Є–Љ–µ—А, —Б—В–∞—А—Л–µ –њ—А–Є–љ—В–µ—А—Л. –Я–Њ—Б–ї–µ –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є —Г—Б—В—А–Њ–є—Б—В–≤–∞ –Ї–∞–Ї–Є–Љ-–ї–Є–±–Њ –Є–Ј —Н—В–Є—Е –Љ–µ—В–Њ–і–Њ–≤ LAN-–њ–Њ—А—В, –Ї –Ї–Њ—В–Њ—А–Њ–Љ—Г –њ–Њ–і–Ї–ї—О—З–∞–µ—В—Б—П —Г—Б—В—А–Њ–є—Б—В–≤–Њ, –±—Г–і–µ—В –∞–≤—В–Њ–Љ–∞—В–Є—З–µ—Б–Ї–Є –∞—Б—Б–Њ—Ж–Є–Є—А–Њ–≤–∞–љ —Б —В–Њ–є VLAN, –Ї –Ї–Њ—В–Њ—А–Њ–є –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А —Б–µ—В–Є –њ–Њ—Б—З–Є—В–∞–µ—В –њ—А–∞–≤–Є–ї—М–љ—Л–Љ –њ–Њ–і—Б–Њ–µ–і–Є–љ–Є—В—М –і–∞–љ–љ–Њ–µ —Г—Б—В—А–Њ–є—Б—В–≤–Њ.

–Т –Ї–Њ–љ—Б–Њ–ї–Є–і–Є—А–Њ–≤–∞–љ–љ–Њ–Љ —Б–µ—В–µ–≤–Њ–Љ –Њ–Ї—А—Г–ґ–µ–љ–Є–Є –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤–∞ —В—А–Њ–є–љ–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –љ–µ –Њ–≥—А–∞–љ–Є—З–Є–≤–∞—О—В—Б—П –ї–Є—И—М –Ј–∞—Й–Є—В–Њ–є –Њ—В –љ–µ–∞–≤—В–Њ—А–Є–Ј–Њ–≤–∞–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞. –Х—Б–ї–Є —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—В—М —Н—В—Г —В–µ—Е–љ–Њ–ї–Њ–≥–Є—О –≤ –Ї–∞—З–µ—Б—В–≤–µ –Љ–µ—Е–∞–љ–Є–Ј–Љ–∞ –і–ї—П —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞–љ–љ–Њ–≥–Њ –≤—Л–і–µ–ї–µ–љ–Є—П –Ї–∞–ґ–і–Њ–Љ—Г —Г—Б—В—А–Њ–є—Б—В–≤—Г —Б–≤–Њ–µ–є VLAN-—Б–µ—В–Є, –њ—А–Њ—Ж–µ–і—Г—А–∞ –љ–∞—Б—В—А–Њ–є–Ї–Є —Г—Б—В—А–Њ–є—Б—В–≤–∞ –Є –њ–Њ–і–Ї–ї—О—З–µ–љ–Є—П –Ї —Б–µ—В–Є —Б—В–∞–љ–Њ–≤–Є—В—Б—П –љ–∞–Љ–љ–Њ–≥–Њ –њ—А–Њ—Й–µ. –Я—А–Є —Н—В–Њ–Љ —Г–Љ–µ–љ—М—И–∞–µ—В—Б—П –≤–µ—А–Њ—П—В–љ–Њ—Б—В—М –Њ—И–Є–±–Њ–Ї, –≤–µ–і—М –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ –љ–µ–Њ–±—П–Ј–∞—В–µ–ї—М–љ–Њ –њ–Њ–і–Ї–ї—О—З–∞—В—М –Ї –Ї–∞–Ї–Њ–Љ—Г-—В–Њ –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–Љ—Г, –≤—Л–і–µ–ї–µ–љ–љ–Њ–Љ—Г –і–ї—П –і–∞–љ–љ–Њ–≥–Њ –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–≥–Њ —Г—Б—В—А–Њ–є—Б—В–≤–∞ –њ–Њ—А—В—Г. –С–ї–∞–≥–Њ–і–∞—А—П —Н—В–Њ–Љ—Г –Ї–∞–Љ–µ—А–∞ –≤–Є–і–µ–Њ–љ–∞–±–ї—О–і–µ–љ–Є—П –±—Г–і–µ—В –≤—Б–µ–≥–і–∞ –њ—А–Є–≤—П–Ј–∞–љ–∞ –Ї –≤–Є—А—В—Г–∞–ї—М–љ–Њ–є —Б–µ—В–Є –≤–Є–і–µ–Њ–љ–∞–±–ї—О–і–µ–љ–Є—П, –∞ –ї—О–±–Њ–µ –і—А—Г–≥–Њ–µ —Г—Б—В—А–Њ–є—Б—В–≤–Њ вАУ –Ї –Ї–∞–Ї–Њ–Љ—Г –±—Л –њ–Њ—А—В—Г –Њ–љ–Њ –љ–Є –њ–Њ–і–Ї–ї—О—З–∞–ї–Њ—Б—М вАУ –љ–µ –±—Г–і–µ—В.

–Ф–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –љ–µ–њ—А–µ—А—Л–≤–љ–Њ—Б—В–Є —А–∞–±–Њ—В—Л –≤–∞–ґ–љ–Њ, —З—В–Њ–±—Л –Ї–Њ–љ—Б–Њ–ї–Є–і–Є—А–Њ–≤–∞–љ–љ–∞—П —Б–µ—В—М –±—Л–ї–∞ –Ј–∞—Й–Є—Й–µ–љ–∞ –Є –Њ—В –і—А—Г–≥–Є—Е —Г–≥—А–Њ–Ј, –Ї–Њ—В–Њ—А—Л–µ –Љ–Њ–≥—Г—В –Є—Б—Е–Њ–і–Є—В—М –Њ—В –ї—О–±–Њ–≥–Њ LAN-–њ–Њ—А—В–∞, вАУ –њ—А–µ–і—Г–Љ—Л—И–ї–µ–љ–љ–Њ –Є–ї–Є –њ—А–Њ—Б—В–Њ –њ–Њ –Њ—И–Є–±–Ї–µ. –Э–∞–њ—А–Є–Љ–µ—А, –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–Є –Љ–Њ–≥—Г—В —Б–Њ–µ–і–Є–љ–Є—В—М –Ї–∞–±–µ–ї–µ–Љ –і–≤–∞ –њ–Њ—А—В–∞, –Є –µ—Б–ї–Є –Ї–Њ–Љ–Љ—Г—В–∞—В–Њ—А –і–Њ—Б—В—Г–њ–∞ –љ–µ —Б–њ–Њ—Б–Њ–±–µ–љ –Њ–њ–µ—А–∞—В–Є–≤–љ–Њ –≤—Л—П–≤–ї—П—В—М –љ–∞–ї–Є—З–Є–µ –њ–µ—В–µ–ї—М –Є –Њ—В–Ї–ї—О—З–∞—В—М "–Ј–∞–Љ–Ї–љ—Г—В—Л–µ" –њ–Њ—А—В—Л, —Н—В–Њ –њ—А–Є–≤–µ–і–µ—В –Ї –њ–µ—А–µ–≥—А—Г–Ј–Ї–µ –Ї–Њ–Љ–Љ—Г—В–∞—В–Њ—А–∞ –Є –≤—Б–µ–є —Б–µ—В–Є.

–Х—Й–µ –Њ–і–љ–∞ —Г–≥—А–Њ–Ј–∞ –≤–Њ–Ј–љ–Є–Ї–∞–µ—В –њ—А–Є –њ–Њ–і–Ї–ї—О—З–µ–љ–Є–Є –Ї —Б–µ—В–µ–≤–Њ–Љ—Г –њ–Њ—А—В—Г –љ–µ–±–Њ–ї—М—И–Њ–≥–Њ –і–Њ–Љ–∞—И–љ–µ–≥–Њ –Љ–∞—А—И—А—Г—В–Є–Ј–∞—В–Њ—А–∞ –Є–ї–Є –і—А—Г–≥–Њ–≥–Њ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є—П —Б —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–љ—Л–Љ DHCP-—Б–µ—А–≤–µ—А–Њ–Љ, –Њ—В–≤–µ—З–∞—О—Й–Є–Љ –њ–∞–Ї–µ—В–Њ–Љ —Б IP-–∞–і—А–µ—Б–Њ–Љ –љ–∞ –ї—О–±–Њ–є DHCP-–Ј–∞–њ—А–Њ—Б, –Є—Б—Е–Њ–і—П—Й–Є–є –Њ—В –і—А—Г–≥–Њ–≥–Њ —Г—Б—В—А–Њ–є—Б—В–≤–∞, –њ–Њ–і–Ї–ї—О—З–µ–љ–љ–Њ–≥–Њ –Ї —Н—В–Њ–є –ґ–µ —Б–µ—В–Є. –Х—Б–ї–Є –Ї–Њ–љ—Б–Њ–ї–Є–і–Є—А–Њ–≤–∞–љ–љ–∞—П —Б–µ—В—М –љ–µ —Б–њ–Њ—Б–Њ–±–љ–∞ —Б–∞–Љ–Њ—Б—В–Њ—П—В–µ–ї—М–љ–Њ –њ—А–µ–і–Њ—В–≤—А–∞—В–Є—В—М –њ—А–Є—Б–≤–Њ–µ–љ–Є–µ IP-–∞–і—А–µ—Б–∞ –њ–Њ –њ—А–Њ—В–Њ–Ї–Њ–ї—Г DCHP, –Є—Б—Е–Њ–і—П—Й–µ–µ —Б–љ–∞—А—Г–ґ–Є —Б–µ—В–Є, —В–Њ —Б—Г—Й–µ—Б—В–≤—Г–µ—В –≤–µ—А–Њ—П—В–љ–Њ—Б—В—М —В–Њ–≥–Њ, —З—В–Њ –Ї–∞–ґ–і–Њ–µ –љ–Њ–≤–Њ–µ –њ–Њ–і–Ї–ї—О—З–∞–µ–Љ–Њ–µ —Г—Б—В—А–Њ–є—Б—В–≤–Њ –±—Г–і–µ—В –њ–Њ–ї—Г—З–∞—В—М IP-–∞–і—А–µ—Б, –љ–µ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є–є –Є–Љ–µ—О—Й–µ–Љ—Г—Б—П –њ–ї–∞–љ—Г –∞–і—А–µ—Б–∞—Ж–Є–Є, –Є –љ–µ —Б–Љ–Њ–ґ–µ—В –Ї–Њ—А—А–µ–Ї—В–љ–Њ —А–∞–±–Њ—В–∞—В—М –≤ —Б–µ—В–Є.

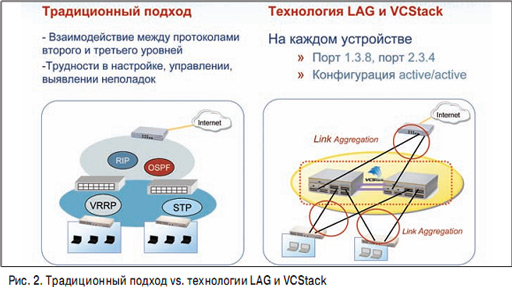

–Ъ–Њ–љ—Б–Њ–ї–Є–і–Є—А–Њ–≤–∞–љ–љ–∞—П —Б–µ—В—М –і–Њ–ї–ґ–љ–∞ –±—Л—В—М –љ–∞–і–µ–ґ–љ–Њ–є –Є —Г—Б—В–Њ–є—З–Є–≤–Њ–є, –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—П —А–∞–±–Њ—В—Г –Ї—А–Є—В–Є—З–µ—Б–Ї–Є –≤–∞–ґ–љ—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤ –і–∞–ґ–µ –њ—А–Є –љ–µ–њ–Њ–ї–∞–і–Ї–∞—Е. –Ю–і–љ–∞–Ї–Њ –Љ–µ—Е–∞–љ–Є–Ј–Љ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Њ—В–Ї–∞–Ј–Њ—Г—Б—В–Њ–є—З–Є–≤–Њ—Б—В–Є –і–Њ–ї–ґ–µ–љ –±—Л—В—М –њ—А–Њ—Б—В—Л–Љ, –Є–љ–∞—З–µ —Г—Б—В—А–∞–љ–µ–љ–Є–µ —Б–µ—В–µ–≤—Л—Е –љ–µ–њ–Њ–ї–∞–і–Њ–Ї –Љ–Њ–ґ–µ—В —Б—В–∞—В—М –і–ї–Є—В–µ–ї—М–љ—Л–Љ –Є —Б–ї–Њ–ґ–љ—Л–Љ –њ—А–Њ—Ж–µ—Б—Б–Њ–Љ. –Ф–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Њ—В–Ї–∞–Ј–Њ—Г—Б—В–Њ–є—З–Є–≤–Њ—Б—В–Є –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –Ї–∞–Ї –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є—П –Љ–µ–ґ–і—Г –њ—А–Њ—В–Њ–Ї–Њ–ї–∞–Љ–Є –≤—В–Њ—А–Њ–≥–Њ –Є —В—А–µ—В—М–µ–≥–Њ —Г—А–Њ–≤–љ–µ–є, —В–∞–Ї –Є —В–Њ–ї—М–Ї–Њ –њ—А–Њ—В–Њ–Ї–Њ–ї–Њ–≤ –≤—В–Њ—А–Њ–≥–Њ —Г—А–Њ–≤–љ—П, —Б –њ—А–Є–Љ–µ–љ–µ–љ–Є–µ–Љ –і–≤—Г—Е –њ—А–Њ—Б—В—Л—Е –і–ї—П –њ–Њ–љ–Є–Љ–∞–љ–Є—П —В–µ—Е–љ–Њ–ї–Њ–≥–Є–є: –∞–≥—А–µ–≥–Є—А–Њ–≤–∞–љ–Є–µ –Ї–∞–љ–∞–ї–Њ–≤ (Link Aggregation, LAG) –Є VCStack.

–Т–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є–µ LAG –Є VCStack –Њ—В–ї–Є—З–∞–µ—В—Б—П –њ—А–Њ—Б—В–Њ—В–Њ–є –Є –њ—А–µ–і—Б–Ї–∞–Ј—Г–µ–Љ–Њ—Б—В—М—О, –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—П –±–Њ–ї—М—И–µ –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤, —З–µ–Љ –Љ–Њ–ґ–µ—В –њ—А–µ–і–ї–Њ–ґ–Є—В—М –њ–Њ–і—Е–Њ–і —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ –њ—А–Њ—В–Њ–Ї–Њ–ї–Њ–≤ —В—А–µ—В—М–µ–≥–Њ —Г—А–Њ–≤–љ—П. –°—Г—В—М —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є LAG –Ј–∞–Ї–ї—О—З–∞–µ—В—Б—П –≤ –Њ–±—К–µ–і–Є–љ–µ–љ–Є–Є –Њ–і–љ–Њ–≥–Њ –Є–ї–Є –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е —Д–Є–Ј–Є—З–µ—Б–Ї–Є—Е –Ї–∞–љ–∞–ї–Њ–≤ –≤ –Њ–і–Є–љ –≤–Є—А—В—Г–∞–ї—М–љ—Л–є –Ї–∞–љ–∞–ї, –њ—А–Њ–њ—Г—Б–Ї–љ–∞—П —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М –Ї–Њ—В–Њ—А–Њ–≥–Њ —Б–Ї–ї–∞–і—Л–≤–∞–µ—В—Б—П –Є–Ј –њ—А–Њ–њ—Г—Б–Ї–љ–Њ–є —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В–Є –≤—Б–µ—Е –Њ–±—К–µ–і–Є–љ—П–µ–Љ—Л—Е –Ї–∞–љ–∞–ї–Њ–≤. –Ґ–∞–Ї–Њ–є –њ–Њ–і—Е–Њ–і –њ–Њ–Ј–≤–Њ–ї—П–µ—В —Б–Є—Б—В–µ–Љ–љ–Њ–Љ—Г –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А—Г –≤ –ї—О–±–Њ–µ –≤—А–µ–Љ—П —Г–≤–µ–ї–Є—З–Є—В—М –і–Њ—Б—В—Г–њ–љ—Г—О –њ—А–Њ–њ—Г—Б–Ї–љ—Г—О —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М –њ—Г—В–µ–Љ –і–Њ–±–∞–≤–ї–µ–љ–Є—П –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л—Е —Д–Є–Ј–Є—З–µ—Б–Ї–Є—Е —Б–Њ–µ–і–Є–љ–µ–љ–Є–є.

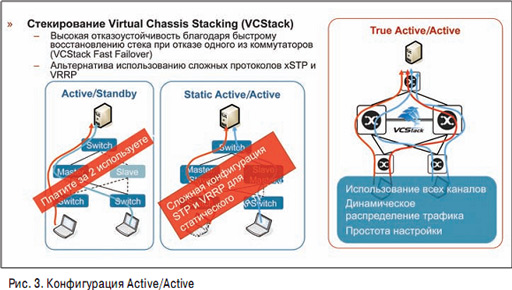

–Ч–∞—З–∞—Б—В—Г—О –і–ї—П —Г–≤–µ–ї–Є—З–µ–љ–Є—П –љ–∞–і–µ–ґ–љ–Њ—Б—В–Є –Є—Б–њ–Њ–ї—М–Ј—Г—О—В—Б—П —А–µ–Ј–µ—А–≤–љ—Л–µ, –і—Г–±–ї–Є—А—Г—О—Й–Є–µ –Ї–Њ–Љ–њ–Њ–љ–µ–љ—В—Л. –Ґ–∞–Ї–Њ–є –њ–Њ–і—Е–Њ–і –Є–Љ–µ–µ—В —А—П–і –љ–µ–і–Њ—Б—В–∞—В–Ї–Њ–≤, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –±–Њ–ї—М—И—Г—О —З–∞—Б—В—М –≤—А–µ–Љ–µ–љ–Є –і—Г–±–ї–Є—А—Г—О—Й–µ–µ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ —А–∞–±–Њ—В–∞–µ—В –≤ "–≥–Њ—А—П—З–µ–Љ" —А–µ–Ј–µ—А–≤–µ, –њ–Њ—Б—В–Њ—П–љ–љ–Њ –њ–Њ—В—А–µ–±–ї—П—П —Н–ї–µ–Ї—В—А–Њ—Н–љ–µ—А–≥–Є—О –Є –≤—Л–і–µ–ї—П—П —В–µ–њ–ї–Њ, –њ—А–Є —Н—В–Њ–Љ –≤–Њ–Њ–±—Й–µ –љ–µ —Г—З–∞—Б—В–≤—Г—П –≤ —А–∞–±–Њ—В–µ —Б–µ—В–Є. –Э–Њ —Е—Г–ґ–µ —В–Њ, —З—В–Њ —А–µ—Б—Г—А—Б—Л, —А–∞–±–Њ—В–∞—О—Й–Є–µ –≤ —А–µ–ґ–Є–Љ–µ "–≥–Њ—А—П—З–µ–≥–Њ" —А–µ–Ј–µ—А–≤–Є—А–Њ–≤–∞–љ–Є—П, –Љ–Њ–≥—Г—В –Є–Љ–µ—В—М —Б–Ї—А—Л—В—Г—О –љ–µ–Є—Б–њ—А–∞–≤–љ–Њ—Б—В—М, –Ї–Њ—В–Њ—А–∞—П —Б–њ–Њ—Б–Њ–±–љ–∞ –њ—А–Њ—П–≤–Є—В—М—Б—П –Є –љ–µ–≥–∞—В–Є–≤–љ—Л–Љ –Њ–±—А–∞–Ј–Њ–Љ —Б–Ї–∞–Ј–∞—В—М—Б—П –љ–∞ —А–∞–±–Њ—В–µ —Б–µ—В–Є –≤ —Б–∞–Љ—Л–є –љ–µ–њ–Њ–і—Е–Њ–і—П—Й–Є–є –Љ–Њ–Љ–µ–љ—В, –Ї–Њ–≥–і–∞ –Њ—В–Ї–∞–Ј—Л–≤–∞–µ—В –Њ—Б–љ–Њ–≤–љ–Њ–µ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ.

–Т –∞—А—Е–Є—В–µ–Ї—В—Г—А–µ —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є–Є Active/Active –≤—Б–µ —Д–Є–Ј–Є—З–µ—Б–Ї–Є–µ –Ї–∞–љ–∞–ї—Л –Є –≤—Б–µ —Г—Б—В—А–Њ–є—Б—В–≤–∞ –њ–Њ—Б—В–Њ—П–љ–љ–Њ –Ј–∞–і–µ–є—Б—В–≤–Њ–≤–∞–љ—Л –Є –∞–Ї—В–Є–≤–љ–Њ —Г—З–∞—Б—В–≤—Г—О—В –≤ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–Є –≤—Л—Б–Њ–Ї–Њ–є —Б–µ—В–µ–≤–Њ–є –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—М–љ–Њ—Б—В–Є.

–Т —В–Њ –ґ–µ –≤—А–µ–Љ—П, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –≤ —Б–µ—В–Є –Њ—В—Б—Г—В—Б—В–≤—Г–µ—В –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ, —А–∞–±–Њ—В–∞—О—Й–µ–µ –≤ —А–µ–ґ–Є–Љ–µ "–≥–Њ—А—П—З–µ–≥–Њ" —А–µ–Ј–µ—А–≤–Є—А–Њ–≤–∞–љ–Є—П, –≤—Б–µ –љ–µ–Є—Б–њ—А–∞–≤–љ–Њ—Б—В–Є –Є–ї–Є –Њ—И–Є–±–Ї–Є –±—Л—Б—В—А–Њ –≤—Л—П–≤–ї—П—О—В—Б—П. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, —Н–љ–µ—А–≥–Њ–њ–Њ—В—А–µ–±–ї–µ–љ–Є–µ –Ї–Њ–љ—Б–Њ–ї–Є–і–Є—А–Њ–≤–∞–љ–љ–Њ–є —Б–µ—В–Є —Б –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є–µ–є –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є—П Active/Active –њ—А–Є —Б–Њ–њ–Њ—Б—В–∞–≤–Є–Љ–Њ–Љ —Г—А–Њ–≤–љ–µ –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—М–љ–Њ—Б—В–Є –љ–Є–ґ–µ, —З–µ–Љ –≤ —Б–µ—В–Є, –≥–і–µ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ –њ—А–Њ—Б—В–Њ –њ—А–Њ–і—Г–±–ї–Є—А–Њ–≤–∞–љ–Њ.

–≠—Д—Д–µ–Ї—В–Є–≤–љ–∞—П –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А–∞ –љ–µ –Њ–≥—А–∞–љ–Є—З–Є–≤–∞–µ—В—Б—П –Њ–і–љ–Њ–є –ї–Є—И—М —Б–µ—В—М—О, –∞ –њ—А–µ–і—Г—Б–Љ–∞—В—А–Є–≤–∞–µ—В –Є–љ—В–µ–≥—А–∞—Ж–Є—О —Б —Б–µ—А–≤–µ—А–∞–Љ–Є –Є —А–∞–±–Њ—З–Є–Љ–Є —Б—В–∞–љ—Ж–Є—П–Љ–Є, –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П—П –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤–∞ –≤—Б–µ–Љ —Г—З–∞—Б—В–љ–Є–Ї–∞–Љ –Ї–Њ–љ—Б–Њ–ї–Є–і–Є—А–Њ–≤–∞–љ–љ–Њ–є –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л. –Т –Њ—Б–љ–Њ–≤–µ —Н—В–Њ–≥–Њ —А–µ—И–µ–љ–Є—П вАУ –≤—Л—Б–Њ–Ї–Њ–њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—М–љ—Л–µ –Љ—Г–ї—М—В–Є–њ–Њ—А—В–Њ–≤—Л–µ —Б–µ—В–µ–≤—Л–µ –∞–і–∞–њ—В–µ—А—Л, –Ї–Њ—В–Њ—А—Л–µ –њ–Њ–і–і–µ—А–ґ–Є–≤–∞—О—В —В–µ—Е–љ–Њ–ї–Њ–≥–Є—О LAG –Є –∞–њ–њ–∞—А–∞—В–љ—Г—О –Њ–±—А–∞–±–Њ—В–Ї—Г IP-–њ–∞–Ї–µ—В–Њ–≤.

–Я–Њ–і–і–µ—А–ґ–Ї–∞ –∞–≥—А–µ–≥–Є—А–Њ–≤–∞–љ–Є—П –Ї–∞–љ–∞–ї–Њ–≤ –љ–∞ –∞–њ–њ–∞—А–∞—В–љ–Њ–Љ —Г—А–Њ–≤–љ–µ –њ–Њ–Ј–≤–Њ–ї—П–µ—В —А–∞—Б—И–Є—А–Є—В—М –Њ—В–Ї–∞–Ј–Њ—Г—Б—В–Њ–є—З–Є–≤—Г—О –∞—А—Е–Є—В–µ–Ї—В—Г—А—Г, –Є—Б–њ–Њ–ї—М–Ј—Г—П —Н—В–Є –∞–і–∞–њ—В–µ—А—Л –љ–µ —В–Њ–ї—М–Ї–Њ –≤ —Б–µ—А–≤–µ—А–∞—Е, –љ–Њ –Є –љ–∞ —А–∞–±–Њ—З–Є—Е —Б—В–∞–љ—Ж–Є—П—Е, –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—П –њ—А–Є —Н—В–Њ–Љ –љ–µ –њ—А–Њ—Б—В–Њ –≤—Л—Б–Њ–Ї—Г—О –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М —Б–µ—В–Є, –∞ –і–µ–є—Б—В–≤–Є—В–µ–ї—М–љ–Њ –Њ—В–Ї–∞–Ј–Њ—Г—Б—В–Њ–є—З–Є–≤—Л–є –і–Њ—Б—В—Г–њ –Ї –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П–Љ –Є —Б–µ—А–≤–Є—Б–∞–Љ. –С–Њ–ї–µ–µ —В–Њ–≥–Њ, —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М —В–∞–Ї–Є—Е —Б–µ—В–µ–≤—Л—Е –Ї–∞—А—В –Њ–±—А–∞–±–∞—В—Л–≤–∞—В—М IP-–њ–∞–Ї–µ—В—Л –љ–∞ –∞–њ–њ–∞—А–∞—В–љ–Њ–Љ —Г—А–Њ–≤–љ–µ –њ–Њ–Ј–≤–Њ–ї—П–µ—В —Б–љ–Є–Ј–Є—В—М –љ–∞–≥—А—Г–Ј–Ї—Г –љ–∞ –њ—А–Њ—Ж–µ—Б—Б–Њ—А—Л —Б–µ—А–≤–µ—А–љ–Њ–≥–Њ –Є –Ї–ї–Є–µ–љ—В—Б–Ї–Њ–≥–Њ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є—П, –≤—Л—Б–≤–Њ–±–Њ–і–Є–≤ —А–µ—Б—Г—А—Б—Л –і–ї—П –≤—Л–њ–Њ–ї–љ–µ–љ–Є—П –њ—А–Є–Ї–ї–∞–і–љ—Л—Е –Ј–∞–і–∞—З.

–£–њ—А–∞–≤–ї–µ–љ–Є–µ –Ї–Њ–љ—Б–Њ–ї–Є–і–Є—А–Њ–≤–∞–љ–љ–Њ–є —Б–µ—В—М—О –Љ–Њ–ґ–љ–Њ –Њ—Б—Г—Й–µ—Б—В–≤–ї—П—В—М –Є–Ј –Њ–і–љ–Њ–є —В–Њ—З–Ї–Є –≤—Е–Њ–і–∞, —З—В–Њ —Г–њ—А–Њ—Й–∞–µ—В –і–ї—П –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–Њ–≤ –Ј–∞–і–∞—З—Г –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥–∞ –Є –∞–љ–∞–ї–Є–Ј–∞ —А–∞–±–Њ—В—Л –≤–Є—А—В—Г–∞–ї—М–љ—Л—Е —Б–µ—В–µ–є, –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є—П, –Ї–∞–±–µ–ї–µ–є, –∞ —В–∞–Ї–ґ–µ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –ї–µ–≥–Ї–Њ –Њ—В—Б–ї–µ–ґ–Є–≤–∞—В—М –љ–∞–≥—А—Г–Ј–Ї—Г –Є –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М –Ї–Њ–Љ–Љ—Г–љ–Є–Ї–∞—Ж–Є–Њ–љ–љ—Л—Е –Ї–∞–љ–∞–ї–Њ–≤.

–Ъ–Њ–љ—Б–Њ–ї–Є–і–Є—А–Њ–≤–∞–љ–љ–∞—П —Б–µ—В—М —Г—Б–Ї–Њ—А—П–µ—В –Є —Г–њ—А–Њ—Й–∞–µ—В –њ—А–Њ—Ж–µ—Б—Б –Є–љ—В–µ–≥—А–∞—Ж–Є–Є –≤ —Б–ї—Г—З–∞–µ —Б–ї–Є—П–љ–Є—П –Є–ї–Є –њ–Њ–≥–ї–Њ—Й–µ–љ–Є—П –Ї–Њ–Љ–њ–∞–љ–Є–є. –Э–∞–њ—А–Є–Љ–µ—А, –њ—А–Є —Б–ї–Є—П–љ–Є–Є –Њ–і–љ–Њ–≥–Њ –±–∞–љ–Ї–∞ —Б –і—А—Г–≥–Є–Љ –Љ–Њ–ґ–љ–Њ –Њ–±—К–µ–і–Є–љ–Є—В—М —Г–њ—А–∞–≤–ї–µ–љ–Є–µ —Б–µ—В—П–Љ–Є, –≤ —В–Њ –ґ–µ –≤—А–µ–Љ—П –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П—В—М –љ–∞–і–ї–µ–ґ–∞—Й–Є–µ –њ—А–∞–≤–∞ –і–Њ—Б—В—Г–њ–∞ –і–ї—П —Д–Є–ї–Є–∞–ї—М–љ—Л—Е –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є–є –Є –≥–Њ–ї–Њ–≤–љ–Њ–≥–Њ –Њ—Д–Є—Б–∞ –Є –њ—А–Є —Н—В–Њ–Љ –њ–Њ-–њ—А–µ–ґ–љ–µ–Љ—Г –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є —А–∞–±–Њ—В—Г –Ш–Ґ-—Б–µ—А–≤–Є—Б–Њ–≤ –≤ –Љ–∞—Б—И—В–∞–±–∞—Е –≤—Б–µ–є –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л. –Т—Б–µ —Н—В–Њ –і–Њ—Б—В–Є–≥–∞–µ—В—Б—П –Ј–∞ —Б—З–µ—В –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П —Б—В–∞–љ–і–∞—А—В–љ–Њ–≥–Њ –њ—А–Њ—В–Њ–Ї–Њ–ї–∞ QinQ (IEEE802.1ad), –Ї–Њ—В–Њ—А—Л–є –њ–Њ–Ј–≤–Њ–ї—П–µ—В —А–∞–Ј–≤–µ—А—В—Л–≤–∞—В—М –Є —Г–њ—А–∞–≤–ї—П—В—М —А–∞–±–Њ—В–Њ–є –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е VLAN-—Б–µ—В–µ–є –≤–љ—Г—В—А–Є –і—А—Г–≥–Њ–є VLAN-—Б–µ—В–Є. –С–ї–∞–≥–Њ–і–∞—А—П —Н—В–Њ–Љ—Г –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А—Л –Љ–Њ–≥—Г—В –Њ–±—К–µ–і–Є–љ–Є—В—М –і–≤–µ —Б–µ—В–Є –±–µ–Ј –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –њ–µ—А–µ–љ–∞—Б—В—А–Њ–є–Ї–Є –∞–і—А–µ—Б–∞—Ж–Є–Є VLAN –Є–ї–Є –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є–Є IP-–∞–і—А–µ—Б–Њ–≤ –≤–Њ –Є–Ј–±–µ–ґ–∞–љ–Є–µ –Ї–Њ–љ—Д–ї–Є–Ї—В–Њ–≤.

–Я—А–Є –Ї–Њ–љ—Б–Њ–ї–Є–і–∞—Ж–Є–Є —Б–µ—В–µ–є –љ–∞–≥—А—Г–Ј–Ї–∞ —А–∞—Б–њ—А–µ–і–µ–ї—П–µ—В—Б—П –њ–Њ –≤—Б–µ–є —Б–µ—В–Є, —З—В–Њ —Г–Љ–µ–љ—М—И–∞–µ—В –Ј–∞–і–µ—А–ґ–Ї–Є –Є –Љ–Є–љ–Є–Љ–Є–Ј–Є—А—Г–µ—В –≤—А–µ–Љ—П –њ—А–Њ—Б—В–Њ—П. –Ф–Є–љ–∞–Љ–Є—З–µ—Б–Ї–Њ–µ –≤—Л–і–µ–ї–µ–љ–Є–µ –Є –±–∞–ї–∞–љ—Б–Є—А–Њ–≤–Ї–∞ –≤—Л—З–Є—Б–ї–Є—В–µ–ї—М–љ–Њ–є –Љ–Њ—Й–љ–Њ—Б—В–Є –≤ —Б–µ—В–Є –њ–Њ–Ј–≤–Њ–ї—П–µ—В –њ—А–µ–≤—А–∞—В–Є—В—М –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г –≤ –±–Њ–ї–µ–µ –Њ—В–Ј—Л–≤—З–Є–≤—Г—О –Є –Љ–∞—Б—И—В–∞–±–Є—А—Г–µ–Љ—Г—О —Б–Є—Б—В–µ–Љ—Г. –С–ї–∞–≥–Њ–і–∞—А—П —Н—В–Њ–Љ—Г –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В—Б—П –љ–µ–њ—А–µ—А—Л–≤–љ—Л–є –і–Њ—Б—В—Г–њ –Ї —Д–∞–є–ї–∞–Љ –Є –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П–Љ, —З—В–Њ –њ–Њ–Љ–Њ–≥–∞–µ—В –Ш–Ґ-–њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є—П–Љ –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П—В—М —Б–µ—А–≤–Є—Б—Л, –њ–Њ–ї–љ–Њ—Б—В—М—О —Г–і–Њ–≤–ї–µ—В–≤–Њ—А—П—О—Й–Є–µ –њ–Њ—В—А–µ–±–љ–Њ—Б—В—П–Љ –±–Є–Ј–љ–µ—Б–∞.

–Ґ–∞–Ї–∞—П –Ј–∞–і–∞—З–∞ –Љ–Њ–ґ–µ—В –±—Л—В—М —А–µ—И–µ–љ–∞ –Ј–∞ —Б—З–µ—В —Г–њ—А–∞–≤–ї–µ–љ–Є—П –њ–∞—А–∞–Љ–µ—В—А–∞–Љ–Є –Ї–∞—З–µ—Б—В–≤–∞ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є—П –і–ї—П VLAN –Є —Б–Њ–Њ—В–≤–µ—В—Б—В–≤–µ–љ–љ–Њ –≥–∞—А–∞–љ—В–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –≤—Л–і–µ–ї–µ–љ–Є—П –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л—Е —Б–µ—В–µ–≤—Л—Е —А–µ—Б—Г—А—Б–Њ–≤ –і–ї—П –Ї—А–Є—В–Є—З–µ—Б–Ї–Є –≤–∞–ґ–љ—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤.

–Т –ї—О–±–Њ–є –Ї–Њ–Љ–њ–∞–љ–Є–Є –Њ–і–љ–Є–Љ –Є–Ј —Б–∞–Љ—Л—Е –њ—А–Є–±—Л–ї—М–љ—Л—Е –∞–Ї—В–Є–≤–Њ–≤ —П–≤–ї—П—О—В—Б—П –і–∞–љ–љ—Л–µ. –Я—А–Є —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ–є –Ї–Њ–љ—Б–Њ–ї–Є–і–∞—Ж–Є–Є —Б–µ—В–µ–є, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –≤—Б–µ –∞—Б–њ–µ–Ї—В—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є —Г–њ—А–∞–≤–ї—П—О—В—Б—П —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞–љ–љ–Њ, –≥–∞—А–∞–љ—В–Є—А—Г–µ—В—Б—П —Б–Њ–±–ї—О–і–µ–љ–Є–µ –≤—Б–µ—Е –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л—Е –њ—А–Њ—Ж–µ–і—Г—А, —З—В–Њ —Б–Њ–Ї—А–∞—Й–∞–µ—В –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ –Њ—И–Є–±–Њ–Ї –Є –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В –њ–Њ—Б—В–Њ—П–љ–љ–Њ –≤—Л—Б–Њ–Ї–Є–є —Г—А–Њ–≤–µ–љ—М –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Ј–∞ —Б—З–µ—В –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–µ–є —В—А–Њ–є–љ–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є.

–Ъ–Њ–љ—Б–Њ–ї–Є–і–Є—А—Г—П —А–∞–Ј–ї–Є—З–љ—Л–µ –≤–Є–і—Л —В—А–∞—Д–Є–Ї–∞ –≤ –µ–і–Є–љ–Њ–є, –≤—Л—Б–Њ–Ї–Њ–њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—М–љ–Њ–є —Б–µ—В–Є –Њ–±—Й–µ–≥–Њ –љ–∞–Ј–љ–∞—З–µ–љ–Є—П, –Ш–Ґ-–Љ–µ–љ–µ–і–ґ–µ—А –њ–Њ–ї—Г—З–∞–µ—В –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М —Г–њ—А–Њ—Б—В–Є—В—М —Б–µ—В–µ–≤—Г—О –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г, —З—В–Њ, –≤ —Б–≤–Њ—О –Њ—З–µ—А–µ–і—М, –њ–Њ–Ј–≤–Њ–ї—П–µ—В —Б–љ–Є–Ј–Є—В—М –Ї–∞–Ї —Н–љ–µ—А–≥–Њ–њ–Њ—В—А–µ–±–ї–µ–љ–Є–µ, —В–∞–Ї –Є —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –Њ—Е–ї–∞–ґ–і–µ–љ–Є—О.

–Я–Њ–ї–љ–Њ—Б—В—М—О –Ј–∞–≤–µ—А—И–Є–≤ –Ї–Њ–љ—Б–Њ–ї–Є–і–∞—Ж–Є—О —Б–µ—В–Є, –Ї–Њ–Љ–њ–∞–љ–Є–Є –њ–Њ–ї—Г—З–∞—О—В –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М —Г–≤–µ–ї–Є—З–Є—В—М –Ј–∞–≥—А—Г–ґ–µ–љ–љ–Њ—Б—В—М —Б–µ—А–≤–µ—А–Њ–≤, –≤—Л–Є–≥—А—Л–≤–∞—О—В –Њ—В —А–Њ—Б—В–∞ —Г–њ—А–∞–≤–ї—П–µ–Љ–Њ—Б—В–Є, –њ–Њ–≤—Л—И–µ–љ–Є—П –љ–∞–і–µ–ґ–љ–Њ—Б—В–Є, –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є —Б–Њ–Ї—А–∞—Й–µ–љ–Є—П —А–∞—Б—Е–Њ–і–Њ–≤.

–Ю–њ—Г–±–ї–Є–Ї–Њ–≤–∞–љ–Њ: –Ц—Г—А–љ–∞–ї "–°–Є—Б—В–µ–Љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є" #6, 2011

–Я–Њ—Б–µ—Й–µ–љ–Є–є: 9307

–Р–≤—В–Њ—А

| |||

–Т —А—Г–±—А–Є–Ї—Г "–Ъ–Њ–Љ–њ–ї–µ–Ї—Б–љ—Л–µ —А–µ—И–µ–љ–Є—П. –Ш–љ—В–µ–≥—А–Є—А–Њ–≤–∞–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л" | –Ъ —Б–њ–Є—Б–Ї—Г —А—Г–±—А–Є–Ї | –Ъ —Б–њ–Є—Б–Ї—Г –∞–≤—В–Њ—А–Њ–≤ | –Ъ —Б–њ–Є—Б–Ї—Г –њ—Г–±–ї–Є–Ї–∞—Ж–Є–є